Campañas maliciosas relacionadas con el tema del coronavirus han sido identificadas por expertos en seguridad digital, quienes alertan a usuarios de internet para prevenir robo de información personal y daños sus equipos

Dafne Garcia

LadoB

La necesidad de estar informados acerca de lo que sucede con el coronavirus y cómo podemos prevenirlo, hace que busquemos datos a través de diversos sitios web, correos o aplicaciones; sin embargo, expertos han identificado campañas maliciosas relacionadas con el tema del coronavirus, con el fin de robar datos personales o infectar equipos. Acá te contamos cómo operan y qué puedes hacer para evitar ser víctima.

A partir de enero de 2020 empresas de seguridad como Check Point y Proof Point detectaron que cibercriminales estaban sacando ventaja del pánico generado por el coronavirus, utilizando campañas de correos, mensajes y suplantación de entidades de salud oficiales en países como Japón, Indonesia, Estados Unidos, Italia y, recientemente, en España y Colombia, con el objetivo de, entre otras cosas, robar información bancaria.

En el informe “Global Threat Index for January 2020”, realizado por Check Point, se dió a conocer que en Japón se estaban enviando correos electrónicos masivos donde, supuestamente, se informaba del avance del virus en diversas ciudades del país. Así, lo que se pedía era abrir un documento adjunto para saber si había casos cerca del lugar donde se encontraban los usuarios, pero lo que sucedía en realidad al dar clic, era la descarga del malware Emotet –que instala módulos con diversas tareas, como robar credenciales bancarias o contraseñas– al equipo de la víctima.

Por otra parte, los investigadores de Proof Point, reportaron que en su monitoreo de actividades maliciosas encontraron otros tipos de malware que estaban siendo usados. Estos ataques, además de robar información personal y financiera, estaban comprometiendo las cuentas de los usuarios para robarles sus credenciales de acceso.

Uno ejemplo de esto fue la serie de correos donde se suplantaba a la Organización Mundial de la Salud (OMS) y se adjuntaba un documento que contenía “medidas de seguridad para prevenir el contagio”. Al abrir el archivo, se descargaba el malware AgentTesla Keylogger que, una vez instalado, grababa todas las teclas que el usuario oprimía en su equipo, para de esta manera obtener acceso a sus cuentas bancarias.

De hecho, la OMS tuvo que emitir un comunicado en el que alertaba a la población acerca de este tipo de estafas, por lo que pedían que si alguien aparentaba ser de la OMS y los contactaba, debían asegurarse que el dominio de donde provenían los mensajes fuera la dirección oficial. Sumado a esto, aclararon que ellos no piden bajo ningún motivo dinero o datos personales.

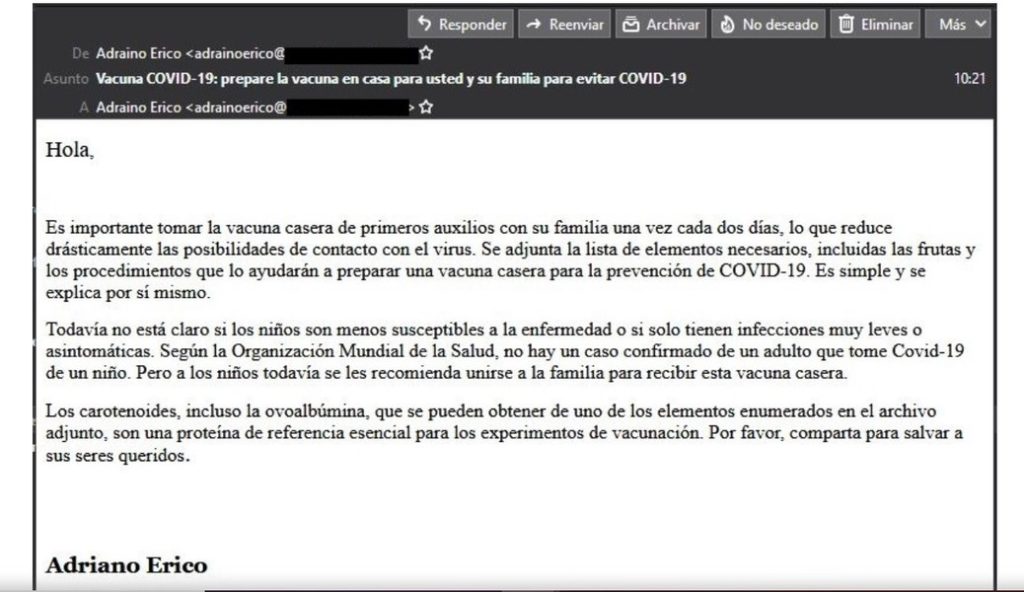

Asimismo, a mediados de marzo, el equipo de la compañía de seguridad informática ESET, hizo un recuento de los ataques relacionados con el coronavirus. De estos destacan campañas de phishing -correos que ofrecen algo, en apariencia legítima, pero tienen la intención de hacer robos de identidad, entre otros- en España, donde se señalaba la existencia de una vacuna casera para reducir “drásticamente las posibilidades de contacto con el virus”.

La receta para ese supuesto remedio estaba adjunta en un archivo Word que al abrir descargaba un troyano (malware que se disfraza de software legítimo en este caso como un archivo con extensión .docx) que infectaba el equipo.

Aparte, de acuerdo con el monitoreo de ESET, se han registrado ciberataques a organismos e instituciones de salud utilizando tácticas como el DDoS, cuyo objetivo es saturar sus servidores para evitar el acceso a sus sitios web y alentar su tiempo de respuesta, lo que es fundamental para detener el avance del coronavirus. Por ejemplo, se han registrado ataques al Hospital Universitario Brno, ubicado en República Checa; en este se encuentra uno de los centros de pruebas sobre el coronavirus. Igualmente, el Departamento de Salud de Estados Unidos fue atacado el 15 de marzo.

Patrones de ataques cibernéticos

En México aún no se han detectado campañas de phishing a través de correos. No obstante, es necesario conocer cuáles son los patrones de ataque de estas campañas.

Desde Social Tic, organización dedicada a la investigación, formación, acompañamiento y promoción de la tecnología digital e información para fines sociales, han identificado que las campañas maliciosas, como las encontradas en Japón, Filipinas e Indonesia, están muy bien estructuradas y dirigidas, específicamente, a los habitantes de dichos países, por lo que no sería raro que se empezaran a utilizar algunas similares en México, explica Juan Manuel Casanueva, director de Social Tic A. C., en entrevista para LADO B.

En el seguimiento que la asociación ha realizado a este tipo de ataques, han visto que uno de los patrones que utilizan es mandar mensajes alarmantes. Así, se aprovechan del miedo y de la necesidad de la información actualizada por parte de los usuarios para mandar mensajes “donde dicen que hay nuevas infecciones en una ciudad [y eso] es un gancho bastante útil y efectivo”.

Otra de las estrategias usadas son mensajes esperanzadores de que se han identificado algunos remedios o curas para el COVID-19. Estos generalmente son efectivos, mencionó el experto.

Una vez que caes en la trampa pueden pasar varias cosas: te pueden pedir más información o robar datos personales (como en los ejemplos descritos anteriormente), pero también pueden engancharte a través de sitios de ventas de productos como gel antibacterial o mascarillas que parecen legítimos. “Lo que buscan es robarte la información de tu tarjeta de crédito”, o en el mejor de los casos, habrás pagado por un producto que nunca llegará, explica Casanueva.

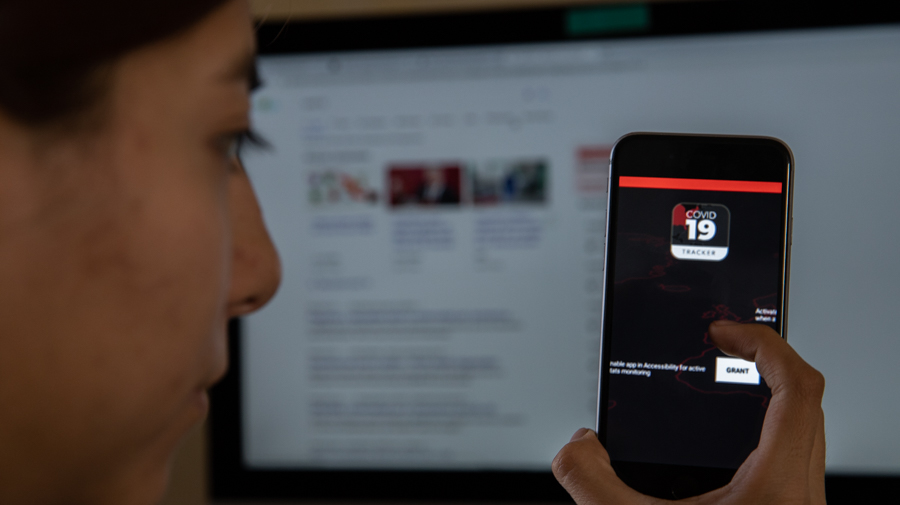

Finalmente, otra de las cosas que han notado es que se utilizan sitios web o aplicaciones que, aparentemente, son mapas que van registrando la evolución de los casos reportados de coronavirus, pero que en realidad descargan malware.

Durante esta semana diversos sitios alertaron de una aplicación que ofrecía notificar cuando un caso del virus apareciera cerca de ti, pero en realidad se trataba de un ransomware que al instalarse en el teléfono lo encripta y exige una suma de dinero para recuperar la información del usuario.

Medidas de prevención

Así pues, es muy importante tener en cuenta las siguientes recomendaciones que desde Social Tic se hacen para no caer en este tipo de ataques:

No ver ni compartir información no verificada; si se tiene sospecha de algún mensaje o correo recibido, hay que verificar la fuente, y en caso de que estos contengan enlaces o dominios, se debe checar que sean de una institución o medios confiables antes de abrirlos.

Antes de poner datos o contraseñas de algún tipo en un sitio web, hay que verificar el contenido, las referencias que se están utilizando; si tienes duda sobre la estructura de una url de algún sitio, verifica buscando directamente la página de la institución u organismo que supuestamente está enviando esa información. Debes poner especial atención a errores gramaticales o de redacción que puedan delatar que se trata de un correo o sitio apócrifo.

Casanueva menciona que si alguna persona descubre algo raro, o sospecha que el mensaje que recibió se trata de una campaña maliciosa, puede reportar esta anomalía a Social Tic a través del correo: seguridad@socialtic.org, para que ellos puedan alertar a la población.

De igual manera, la preocupación por el crecimiento de este tipo de ataques ha hecho que varios expertos se encarguen de monitorear y denunciar las aplicaciones o sitios web que han encontrado. Por ejemplo, el analista de malware por parte de ESET, Lukas Estefanko, ha lanzado un sitio web que se actualiza de forma constante, en el que va subiendo las apps y contenido malicioso relacionado con el COVID-19 que va encontrando.

En México, en el sitio de PROTEGE.LA –que es un proyecto de Social Tic enfocado a seguridad y privacidad digital– se subió este jueves 19 de marzo un artículo que incluye una lista de enlaces utilizados para correos y sitios que realizan phishing, así como información útil relacionada con campañas que utilizan el coronavirus como gancho.

Recuerda que los sitios oficiales de gobierno y de la OMS donde se está compartiendo información del COVID-19 son:

A nivel federal: https://coronavirus.gob.mx

OMS: https://www.who.int/es/emergencies/diseases/novel-coronavirus-2019

Si quieres consultar un mapa de los casos reportados alrededor del mundo, la universidad estadounidense de medicina John Hopkins realizó uno que se actualiza con frecuencia en este enlace: https://coronavirus.jhu.edu/map.html

***

Este trabajo fue publicado originalmente en LadoB que forma parte de la Alianza de Medios de la Red de Periodistas de a Pie. Aquí puedes consultar la publicación original.